#Kali-Linux – DHCP Starvation

- Claudio Magagnotti

- 11 feb 2014

- 1 Min. de lectura

Buenas!

Hoy dejo la configuración para realizar un ataque DHCP-Starvation!

Para los que no sabe de que se trata! –> LINK

Fundamentos DHCP El protocolo DHCP es ejecutado en 4 fases:

1- El Cliente busca un servidor de DHCP DHCP Discovery Src-mac=<mac_do_cliente>, dst-mac=<broadcast>, protocolo=udp, src-ip=0.0.0.0:68, dst-ip=255.255.255.255:67

2- El Servidor de DHCP ofrece (y reserva durante un rato) una IP al solicitante DHCP Offer Src-mac=<mac_do_DHCP-server>, dst-mac=<broadcast>, protocolo=udp, src-ip=<ip_do_DHCP-server>:68, dst-ip=255.255.255.255:67

3- El cliente acepta el IP ofrecido DHCP Request Src-mac=<mac_do_cliente>, dst-mac=<broadcast>, protocolo=udp, src-ip=0.0.0.0:68, dst-ip=255.255.255.255:67

4- El Servidor confirma la atribución del IP DHCP Acknowledgment Src-mac=<mac_do_DHCP-server>, dst-mac=<broadcast>, protocolo=udp, src-ip=<ip_do_DHCP-server>:68, dst-ip=255.255.255.255:67

DHCP starvation, consiste en inundar con peticiones DHCP_REQUEST al servidor DHCP con direcciones MAC falsas.

Comenzamos con la topología…

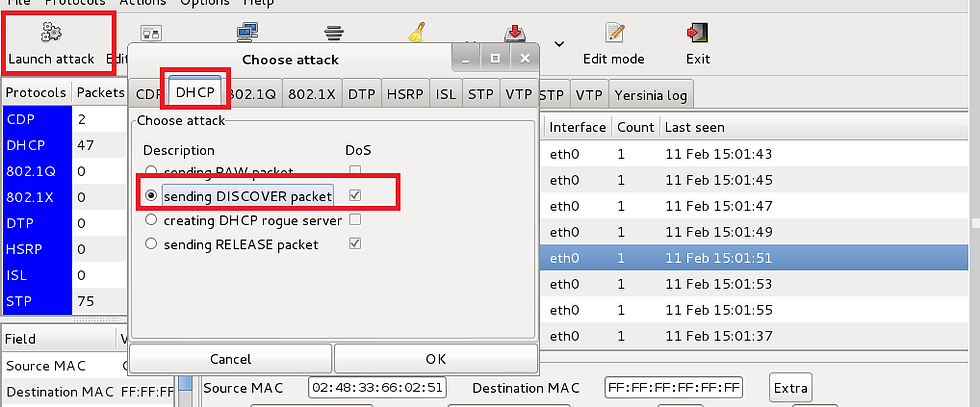

Iniciamos Yersinia..

Vemos que el programa comienza a capturar trafico DHCP…

Iniciamos el ataque…

Verificamos que el ataque esta compliendo su objetivo…entramos al server DHCP..

Para evitar éste tipo de ataques deberíamos configurar “port-security” en los switches.

Listo!

Comentarios